Penetran en Internet como una gigantesca tela de araña. Las botnets conectan los ordenadores y forman redes enormes, sin que la mayoría de los implicados sepa nada al respecto. Los cibercriminales manipulan ordenadores, los conectan y los utilizan para sus propios fines. El resultado es una red de PCs infectados, controlados remotamente por "botmasters". Las botnets son una de las mayores fuentes de dinero ilegal para los ciberdelincuentes. Según las estimaciones, cientos de millones de ordenadores en todo el mundo están afectados. Una de las redes más grandes descubiertas comprendía más de 30 millones de ordenadores. Existe la posibilidad de que su propio PC también haya formado parte de una botnet en un momento dado.

¿Cómo funciona una botnet?

Los administradores de la botnet infiltran un malware llamado bot (abreviatura de "robot") en los ordenadores de otras personas. Este malware opera en segundo plano sin que el propietario del PC note nada, ya que mantiene un perfil bajo. Los botmasters manipulan el ordenador para sus propios fines. Ningún usuario aceptaría voluntariamente ninguno de estos fines. Dado que los ordenadores se controlan de forma remota y, por tanto, actúan "involuntariamente", partes de la red de bots también se conocen como "ordenadores zombis".

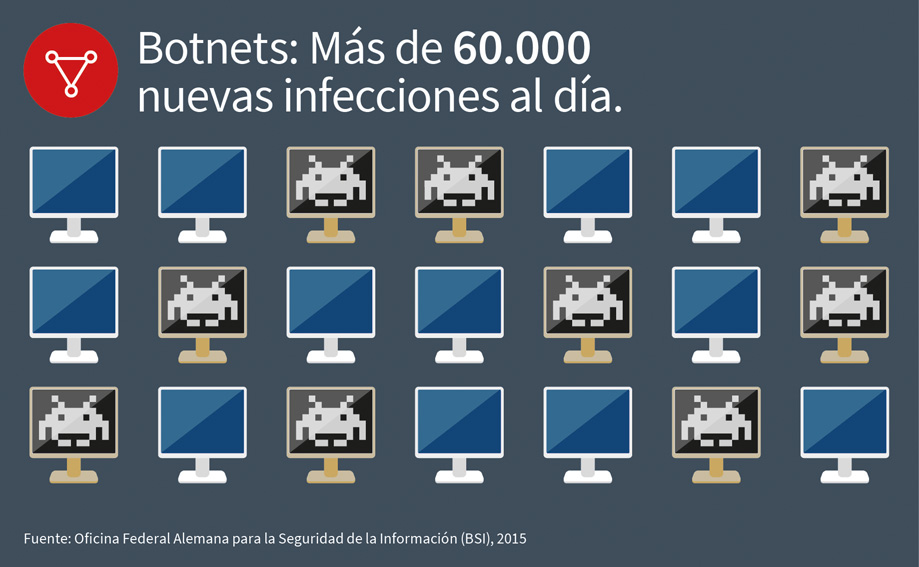

Los bots operan a través de Internet, y por tanto sólo funcionan cuando el ordenador está encendido y conectado a Internet. Cuantos más bots formen parte de una red, mayor son las probabilidades de que haya ordenadores activos en cada momento. La Oficina Federal Alemana para la Seguridad de la Información (BSI) registró hasta 60.000 nuevas infecciones diarias en el primer trimestre de 2015.* Desde un punto de vista puramente técnico, una botnet es una red informática distribuida, es decir, un conjunto de ordenadores que funcionan independientemente unos de otros. De hecho, se comunican entre sí de vez en cuando, pero llevan a cabo sus tareas de forma independiente.

¿Cómo detectar un botnet?

Si tantos ordenadores forman parte de una botnet, ¿cómo puedo saber si yo soy parte de una de ellas?

- En algunos casos, el hecho de que la conexión a Internet se haya vuelto más lenta o continuamente amenace con colapsarse puede revelar la presencia de un cliente de botnet. Si el usuario no ha cambiado significativamente su uso de datos, esto debe ser considerado como una señal de advertencia. Aunque hay que tener en cuenta que otro malware también puede ser responsable de una conexión lenta.

- Una indicación clara es si el escáner de virus hace sonar la alarma.

- Echarle un vistazo al Administrador de tareas también puede darnos algunas pistas: ¿aparecen de repente procesos nuevos, extraños o desconocidos? Lo mismo se aplica a las entradas de arranque automático.

- Como las botnets son difíciles de detectar para los profanos, el énfasis debería de estar en la prevención en vez del instinto.

¿Para qué se utilizan las botnets?

Las botnets se utilizan para todo tipo de cosas, y no todas son ilegales. La Universidad de Berkeley en EEUU proporciona el código para un cliente de botnet "bueno". La conexión voluntaria de tantos ordenadores privados como sea posible está diseñada para reducir los costes de TI para diversos proyectos de investigación. Por ejemplo, los investigadores utilizan una botnet de este tipo para buscar vida inteligente en el espacio.

Sin embargo, la inmensa mayoría de las botnets se crean en contra de la voluntad de los propietarios del PC y se utilizan generalmente con fines delictivos. Los PCs zombies se utilizan para, por ejemplo, la distribución de spam. Los correos electrónicos de phishing son enviados al mundo digital por los propietarios de PC sin darse cuenta. Otras botnets sirven al cibercrimen como espacio de almacenamiento o ayudan a que los autores obtengan datos confidenciales de los usuarios. O bien estos datos son utilizados por los propios autores o bien se monetiza la información en la Darknet. Una botnet, también puede permitir a los autores establecer una conexión con un ordenador de terceros a través del PC zombi y ocultar así su dirección original. Otro tipo de uso para un PC zombie es como un host intermedio que infecta otros ordenadores y desata una reacción en cadena.

¿Cómo se crea una botnet?

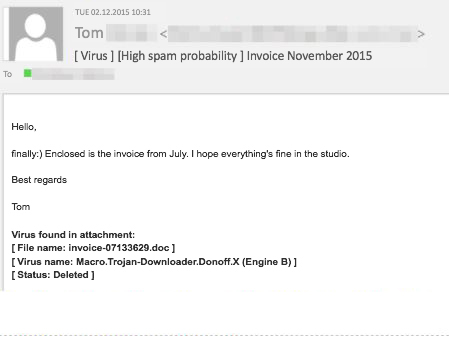

La mayoría de las veces comienza con un sitio web infectado. Los usuarios sin protección web activa que visitan un sitio web de este tipo suelen infectarse con malware sin siquiera darse cuenta. Sin embargo, un ataque también puede tener lugar a través de un correo electrónico en el que, por ejemplo, el programa de instalación del bot está oculto en un archivo adjunto, o hay un enlace a un sitio web manipulado. A veces los usuarios también instalan troyanos involuntariamente junto con programas inofensivos, que abren la puerta, por así decirlo, a la instalación del bot.

De esta manera, los PCs se convierten en robots controlados a distancia, y un ciberdelincuente manejando los hilos. Estas cuerdas están conectadas en red de tal manera que debemos pensar en una botnet como una tela de araña altamente ramificada. Así es como PCs normales y corrientes se convierten en parte de una botnet. Según el Centro de Asesoramiento Anti-Botnet, gestionado por la asociación de Internet Eco, se cree que uno de cada tres ordenadores en Alemania está infectado y forma parte de una botnet.

¿Cómo puedo protegerme contra las botnets?

- Una buena manera de protegerse contra el malware y la instalación de bots es contar con una protección antivirus fiable y un cortafuegos bien configurado.

- Mantenga su navegador actualizado. Según el Centro de Asesoramiento Anti-Botnet de la asociación Internet Eco, el 80% de los navegadores en Alemania están anticuados. Una actualización cierra brechas de seguridad que de otro modo podrían ser explotadas por los ciberdelincuentes. Las soluciones de seguridad de G DATA ofrecen una capa adicional de protección contra la explotación de agujeros de seguridad, incluso cuando no hay ningún parche disponible para cerrar dicha brecha - G DATA Exploit Protection.

- Configure el software y los programas de seguridad de forma que se actualicen automáticamente. Esto cerrará los agujeros de seguridad tan pronto como sea posible.

- Instale también protección en el navegador - esto le protegerá contra la descarga involuntaria y desapercibida de malware, y contra sitios de phishing.

- Muchas soluciones de seguridad incluyen protección de correo electrónico. Esto evita que usted sea engañado por sitios web manipulados y que con mucha probabilidad descargue un bot sin darse cuenta.

- No haga clic en archivos adjuntos que no le resulten de confianza. Esto se aplica especialmente a las facturas que no consigue identificar. ¿Realmente has comprado algo de ese remitente?

- También debe sospechar de los correos electrónicos que contengan una ortografía dudosa o de los mensajes que contengan un enlace a su banco o a una plataforma de compras. Su banco nunca le pediría que haga clic directamente en un enlace.

- En su uso diario del equipo, utilice una cuenta sin derechos de administrador y sólo trabaje con la cuenta de administrador en circunstancias excepcionales. Esto reducirá el riesgo de que el malware penetre en capas más profundas de su sistema y sea capaz de realizar cambios y ejecutar archivos sin ningún tipo de restricciones.

Más información y fuentes

* The State of IT Security in Germany 2018, Oficina Federal Alemana para la Seguridad de la Información (BSI) (PDF 5,06MB)